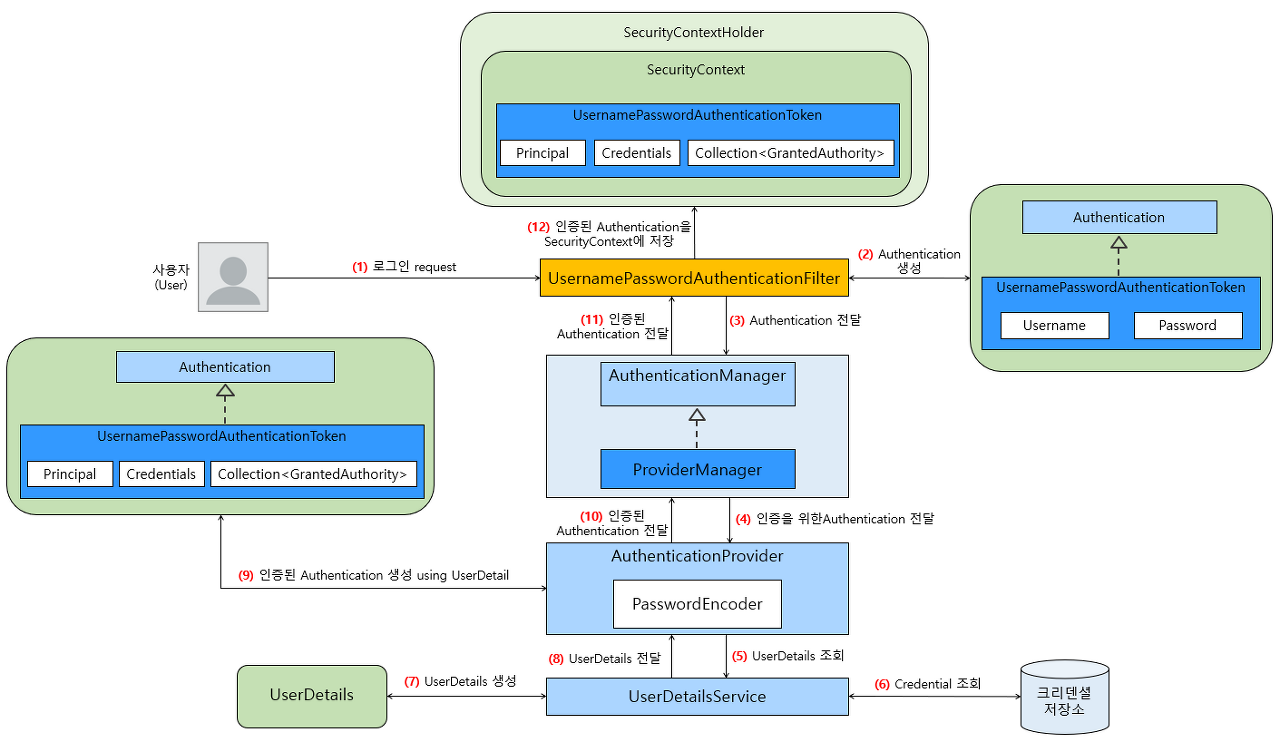

Spring Security 기반의 애플리케이션에 아이디/패스워드 로그인 인증 후, 전달 받은 JWT를 이용해 서버 측 리소스에 접근한다고 가정해 봅시다.이 경우, 매 요청마다 JWT를 request header에 포함해서 요청 전송을 할텐데요.이 JWT를 JwtAuthorizationFilter가 검증할 경우, 두 가지 케이스를 테스트 해 보았습니다. JwtAuthorizationFilter에서 인증이나 접근 권한 등의 예외를 try ~ catch로 잡는 경우public class JwtVerificationFilter extends OncePerRequestFilter { private final JwtTokenizer jwtTokenizer; private final CustomAutho..